主页 > 比特派钱包和imtoken哪个安全 > 比特币勒索软件横行揭示了永恒之蓝背后的黑客组织

比特币勒索软件横行揭示了永恒之蓝背后的黑客组织

席卷全球的勒索病毒仍在入侵着人们的电脑,与此同时,一个黑客组织也浮出水面。

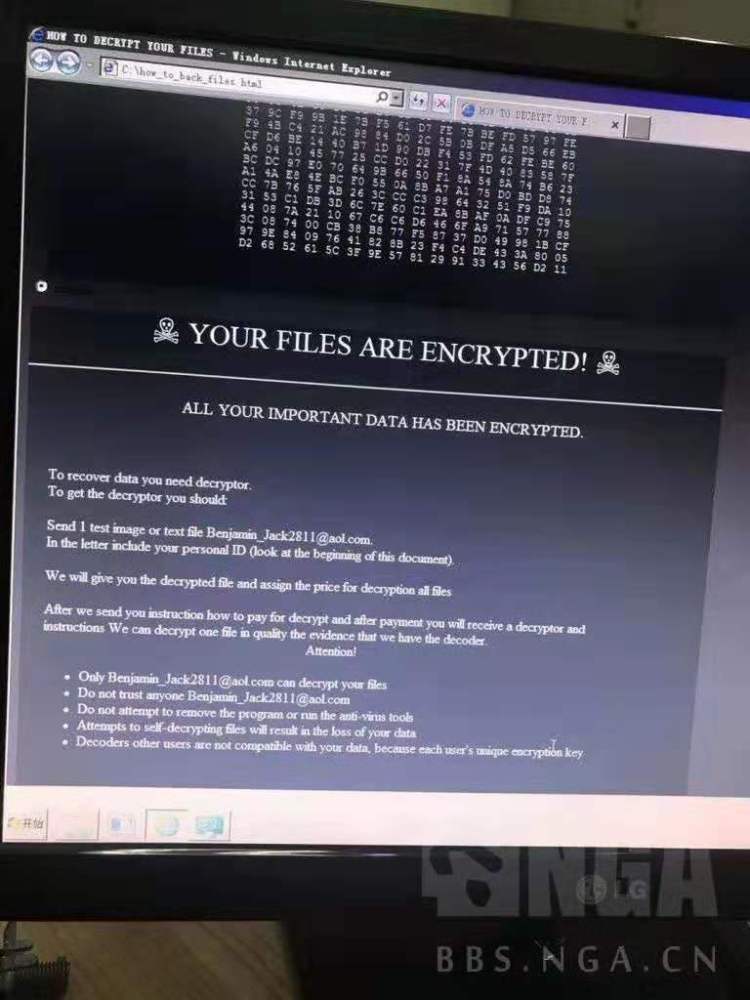

从5月13日开始,一种名为“WanaCrypt0r 2.0”的蠕虫病毒开始在互联网上传播。 它可以在 10 秒内锁定受感染的计算机。 电脑中的所有文件都是加密的,无法打开。 提示支付赎金解密。

据《华盛顿邮报》报道,该病毒被广泛认为是美国国家安全局 (NSA) 先前泄露的黑客工具之一“永恒之蓝”的升级版。 网络专家表示,该文件被一个名为影子经纪人的犯罪团伙窃取,并于 4 月向公众发布。

据此前报道2017比特币勒索病毒赚了多少钱,影子经纪人窃取的黑客工具远不止《永恒之蓝》。 他们声称侵入了美国国家安全局的黑客武器库,获得了大量的互联网攻击工具。

曾挑战美国最强大的黑客组织“方程式组织”

历史资料显示,Shadow Broker于2016年8月首次出现在互联网上,这个神秘的黑客组织宣布突破了NSA防火墙,并公布了Cisco ASA系列防火墙和Cisco PIX防火墙的漏洞。

据《连线》报道,影子经纪人当时在推特上公然表示,他们会提供一些网络攻击和黑客工具的免费下载,而这些攻击武器来自另一个黑客团队“方程组”。

“方程组”隶属于美国国家安全局,号称美国国家安全局的网络“军队”。 有业内人士表示,“方程组”是世界顶级的黑客团队,这支团队的加密水平无人能及。 2010年摧毁伊朗核设施的Stuxnet病毒和Flame病毒也被广泛认为来自“方程组”。

网络安全公司卡巴斯基在2015年发布监测报告称,“方程组”是全球技术最先进的黑客组织之一。 它在网上活跃了近20年,是网络间谍中的“皇冠制造者”。 那一年,卡巴斯基在全球42个国家发现了500个“方程组”的感染。 同时,卡巴斯基还表示,这只是冰山一角。 由于这个黑客团队制造的“武器”具有超强的自毁能力,大多数攻击完成后都不会留下任何痕迹。

黑客中的“军火商”

在声称窃取了方程组攻击武器后,影子经纪人开始在线拍卖这些文件。

Shadow Brokers 表示,如果他们收到超过 100 万个比特币,他们将发布更多他们已经拥有的黑客工具。 但那次拍卖最终只拍得价值 25 美元的比特币。

2016 年 10 月,The Shadow Brokers 停止销售并开始了类似众筹的活动。 他们表示,如果最终完成10000个比特币的众筹目标,他们将为所有参与众筹的人提供一个黑客工具。 两个月后,该集团的众筹尝试再次失败。

但影子经纪人并没有放弃从这些文件中赚钱的努力。 然后他们开始在 ZeroBin 上小批量销售黑客工具。 2017年1月,该集团以750比特币的价格出售了一批能够绕过杀毒软件的Windows黑客工具。

有媒体评论称,“影子经纪人”就像黑客中的军火商。 他们经常出售先进的攻击性武器,有时也会出售重要的世界军事和政治情报。 他们喜欢在竞争对手中出售武器。 顾客发现对手拥有与自己相同的攻击能力后,自然会成为“影子掮客”的回头客,以购买更新的“武器”装备。

今年 4 月 8 日,Shadow Brokers 在 medium.com 博客网站上发布了一篇博文,披露了 EquaTIon Group 的黑客工具包,该组织是为美国国家安全局提供服务并专门在国外从事间谍活动的组织。 —EQGRP-拍卖文件。 现在任何人都可以解密这个文件并从中获得一些有价值的东西。

经网友解密,该工具包包括:rpc.cmsd——基于Solaris-Unix操作系统的远程0day漏洞; TOAST框架——国家安全局的TAO团队用来清空的Unix wtmp文件的事件日志; ElectricSlide工具——模拟中文浏览器的工具; NSA 访问涉及巴基斯坦移动运营商 Mobilink 的 GSM 网络的证据等等。

泄露的美国国家安全局数据

继 2016 年拍卖失败后,Shadow Brokers 在今年 4 月中旬发布了最重要的公告,当时该组织声称已获得 NSA 黑客工具的详细信息,据称美国政府正在使用这些工具侵入国际银行系统和spy on countries Flows of funds,监控中东和拉丁美洲银行之间的资金流动。

Shadow Brokers从“方程组”获得的300M泄露文件显示,黑客工具主要针对微软的Windows系统和配备环球银行金融电信协会(SWIFT)系统的银行。 这些恶意攻击工具包括恶意软件、专有攻击框架和其他攻击工具。 根据已知信息,设计微软23个系统漏洞的攻击工具至少有12种,而此次引发勒索病毒的永恒之蓝只是这12种中的一种。

不过,SWIFT 随后否认遭到黑客攻击。

据英国广播公司称,如果确认4月份曝光的材料和工具来自美国国家安全局,这将是继“棱镜”事件后美国国家安全局遭遇的最严重的“泄密”事件。

《连线》在报道中称,就连美国国家安全局前工作人员爱德华·斯诺登也认为,影子经纪人窃取了美国国家安全局的“武器库”似乎是真的。 该组织提供的恶意软件包括美国国家安全局在内部文件中使用的相同 16 字符识别码。

谁是影子经纪人?

尽管 Internet 上到处都是废话,但没有人知道 Shadow Brokers 的真实身份。

此前,斯诺登曾在推特上发表一系列分析称,NSA 恶意软件对分段服务器的攻击并非史无前例,他认为,从间接证据来看,该经纪人与俄罗斯当局有关联。 不过,路透社在评论中称,如果俄罗斯是影子经纪人的幕后黑手2017比特币勒索病毒赚了多少钱,那么俄罗斯就不会披露数据被盗事件。

美国知名作家、记者詹姆斯·班福德(James Bamford)指出,影子经纪人可能来自美国安全部门内部人士。 在斯诺登2013年的NSA相关文件中,出现了与Shadow Brokers泄密事件相同的代码——名为SecondDate-3021.exe的恶意软件中的一串数字,同时出现在Snowden和Shadow Brokers中。 在经纪人发布的文件中。

一份语言分析报告显示,“影子经纪人”在英语的使用上出现了明显的错误,显然是为了让其他人误以为黑客组织的成员不是以英语为母语的人。 英俄双语翻译阿列克谢·科瓦列夫对此表示赞同:“有太多瑕疵表明作者的母语是英语。”